破解无良收费盗版游戏

(编辑:jimmy 日期: 2026/1/29 浏览:2)

脚本只下了一次断点就取消了,如果想直接用,点几次下一步,等界面到激活码的地方在按钮下断,然后点击下一步,运行到了按钮的断点再用脚本

脚本可以自己改

------------------------------------------------------------------------------------------------------------前几天在网站看见有人发游戏,发布的时候也没说要付费

等你用百度云慢吞吞下完几十G,你会发现要付费购买激活码才能安装

我寻思这破解补丁又不是你写的,这存储空间也是百度云

发布的时候不告知收费,下载完了告诉人收费

真不是人那

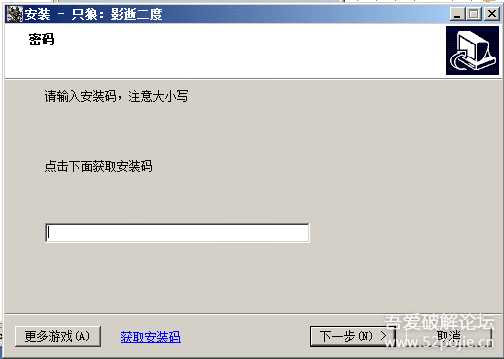

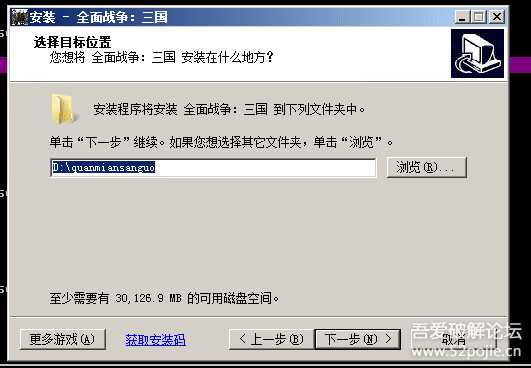

软件打开是这个样子

170.png

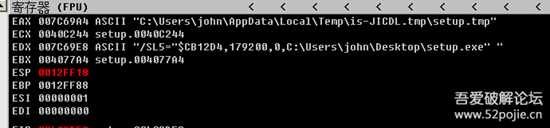

拉进OD,按Ctrl+F8到他创建的地方,然后下断点,重新跑在断点的地方F7进去

可以看见他调用了一个在%temp%目录下的文件

171.png

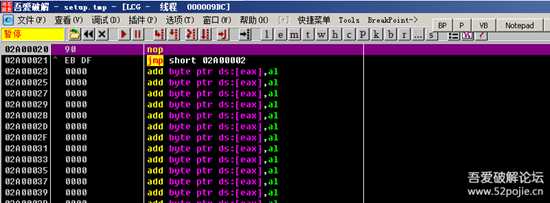

然后这个程序就结束了,后面的内容都在temp那个文件里,本来想用OD附加,但是附加没用,如图附加后,f8直接就退出了

172.png

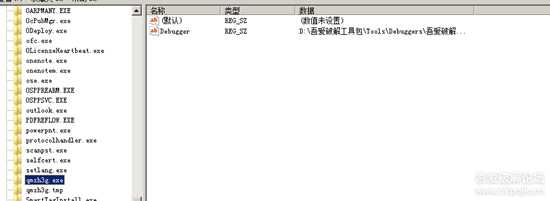

后来想到了以前分析病毒碰到过的镜像劫持,就把这两个程序用镜像劫持搞了一下

这个安装包exe和temp目录下的tmp名叫 qmzh3g,所有在这里镜像劫持,然后再用OD运行

173.png

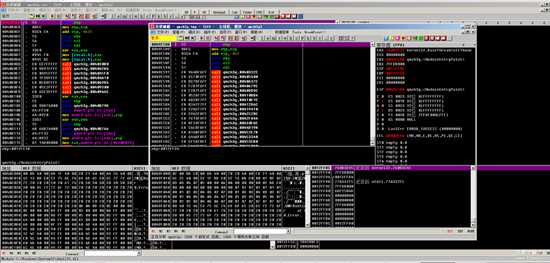

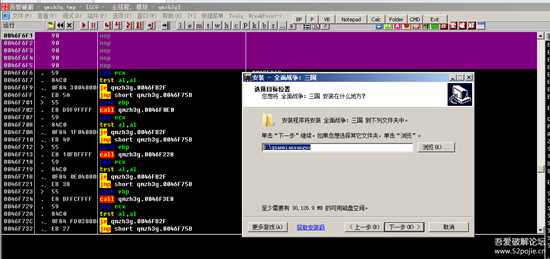

镜像劫持后运行进程直接用OD打开了

174.png

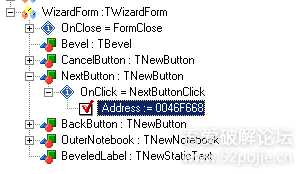

程序是用delphi写的,用事件地址查一下安装器 “下一步” 的地址

175.png

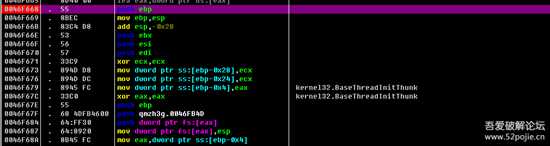

得到下一步地址后,去OD下断点,然后运行,程序每次点下一步的时候,都会断在这

176.png

然后跑起来,在输入激活码的地方随便填,点下一步,被断下来

177.png

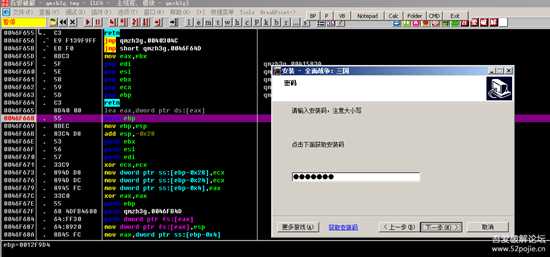

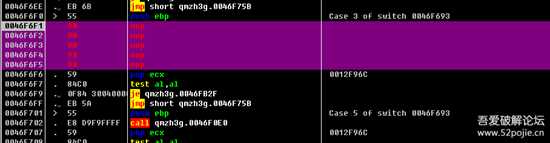

然后单步往下,有一个判断激活码的地方,NOP掉,下图这个CALL就是判断的地方,直接NOP掉

178.png

179.png

NOP掉之后直接F9,就可以直接安装了,可以先去掉上面46F668处的断点,不然下一步还会被断下来

180.png

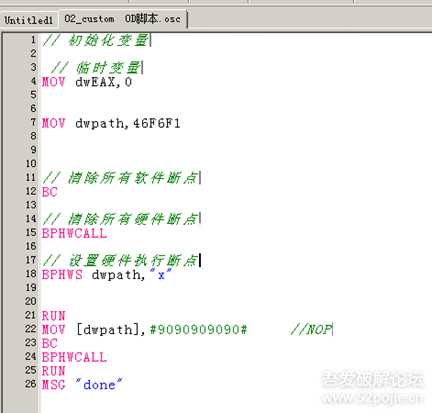

我试了一下全战、只狼这俩游戏,偏移都一样,代码都是一样的,用这方法可以直接绕过,写了一个OD脚本,直接跑

脚本运行后截图

181.png

182.png

代码放下边

[Asm] 纯文本查看 复制代码

// 初始化变量 // 临时变量MOV dwEAX,0 MOV dwpath,46F6F1 // 清除所有软件断点BC// 清除所有硬件断点BPHWCALL// 设置硬件执行断点BPHWS dwpath,"x"RUNMOV [dwpath],#9090909090# //NOPBCBPHWCALLRUNMSG "done"